时间: 2019-01-03 08:57 浏览次数:107 来源:未知

“2018金融科技发展论坛暨第三届中国金融科技创新大会”定于10月12日—13日在北京万寿宾馆召开。论坛以“新科技·新金融·新动能——推动金融科技发展,助力实体经济腾飞”为主题,届时将邀请国内外知名专家学者、金融机构负责人、金融科技企业家等嘉宾到会发表主题演讲,并于现场发布《中国金融科技发展概览》。本次论坛开展的“2018中国金融科技创新榜”案例征集活动,收到了来自金融机构和金融科技服务商提交的136个案例。

中国金融科技创新大会已成功举办两届,大会立足国内,放眼全球,聚集行业热点,已成为金融科技业界理论研究、趋势探讨、案例推介、成果分享、应用指导和业务对接的交流平台,对于推动我国金融科技的理论研究和业务创新有着积极意义。

以下为华为参评案例展示:

一、案例背景

金融系统作为国家关键基础设施系统、且存在大量价值信息,是政治、经济诉求黑客组织攻击的主要目标。

金融科技利用大数据、人工智能、区块链、云化等新兴技术助力金融业务转型升级,新技术应用打开更多攻击面、暴露更多安全风险。而攻防对抗的本质是人与人的对抗,黑客利用加密攻击、AI编写攻击工具、混淆变形、购买软硬件漏洞利用工具、免费使用开源攻击即服务等手法,完全绕过基于签名或规则的传统防御,金融边界和内部已知和未知威胁纵深防御体系迫在眉睫。

近年来大数据规模商用,人工智能取得重大进展,在某些网络安全领域已有成功应用,可用于对抗不断变化的黑客攻击手段。

二、需要解决的问题

上述背景下,新型威胁对银行纵深防御系统提出五大诉求:

1、如何准确检测恶意文件:黑客向潜在受害者发送其关注话题的邮件,受害者难以察觉点击后被感染,这种方法的成功率非常高,据报道90%的APT攻击利用鱼叉式钓鱼,也就是说邮件是我们防御关键的环节。

2、如何发现绕过WAF的网站入侵行为:黑客利用未知漏洞入侵Web服务器,控制网站服务器,然后进行内网渗透,这样黑客就渗透到了生产网。

3、如何发现被恶意软件感染控制的终端:银行办公网不能直接上互联网,确实比较安全,但是,由于各种原因,还是有部分人员可以访问互联网,或者部分老的业务系统没有装杀毒软件、或者杀毒不能更新,或者安全相对较弱的分行,各种情况都有,非常复杂。所以,这里就成为安全的短板,黑客会从薄弱的短板处进来。

4、如何发现内部威胁:外部没有攻进来的黑客一般不重点关注,但是攻入进来的黑客,如何第一时间准确发现。还有一个就是内部违规,金融存在大量价值信息,如何识别内外串通窃取信息、大量驻场合作方人员的信息安全管理,这些都需要有技术手段。

5、如何发现隐蔽外发通道:黑客可以利用协议无校验的弱点,直接在ping、DNS请求报文的载荷中放入外泄数据,就可绕过现网安全设备传输出去。

三、解决方案

华为利用大数据和人工智能/机器学习/深度学习等高级安全分析技术,利用大量黑白样本,机器自动学习黑客的攻击方法,自动输出检测模型,利用机器来对抗不断升级的黑客攻击手段,覆盖钓鱼邮件/供应链攻击渗透、加密和非加密黑客远控通讯(含WebShell后门通讯)、侵入黑客攻击和员工内部违规行为、隐蔽通道外泄等关键攻击链环节。

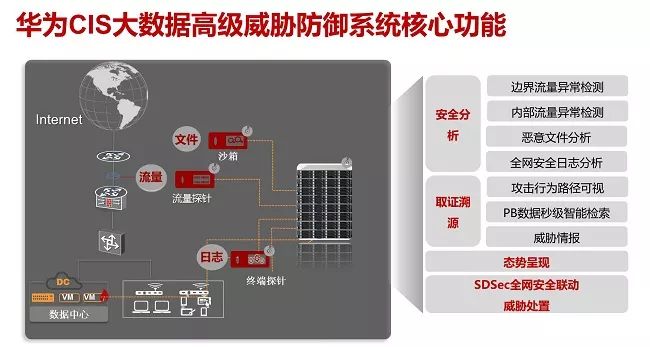

CIS(Cyber-Security Intelligence System)组网和功能介绍

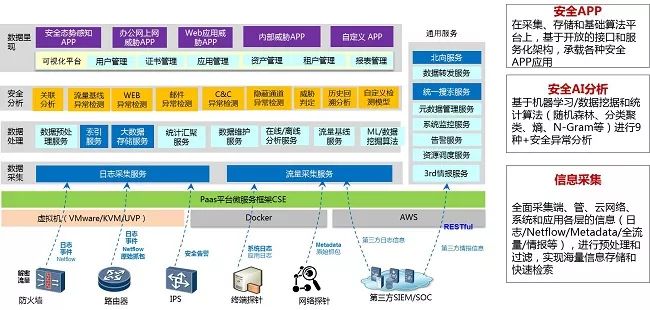

CIS整体安全解决方案逻辑架构

下面重点介绍CIS在大数据和人工智能的应用方面的相关功能。

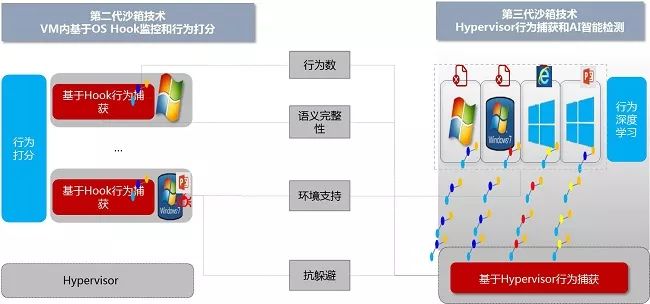

1)基于Hypervisor行为捕获+AI分析的第三代文件沙箱(FireHunter):

当前市场上的第二代沙箱的检测软件和恶意程序共处一个操作系统中,这样会导致恶意软件探测到是沙箱执行环境而拒绝执行,并且依赖hook接口获取文件行为信息,语义和行为都不够完整、针对不同操作系统和应用还需要开发不同hook代码,并且还需要基于不同的恶意行为序列提前编写好恶意代码判断依据。

华为第三代沙箱利用在虚拟化层检测,即地下一层检测,恶意软件无法感知,且所有行为都会被虚拟化层捕获、跟操作系统和应用无关、病毒语义更完整,你在上面干什么,我在下面都能听得见,利用这个技术误报率得到了大幅度降低、检出率得到大幅提升。

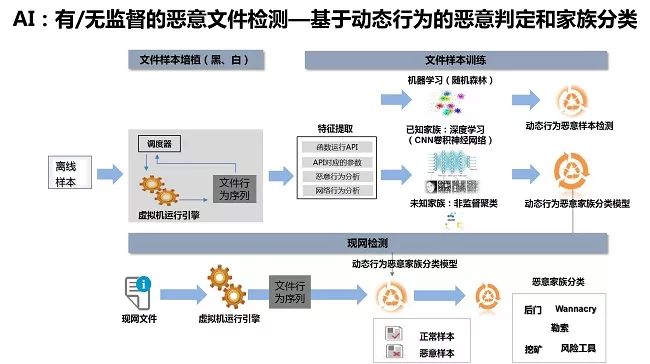

未知文件判定方面有三种AI应用,其一是利用机器学习判定是否异常,其二利用卷积神经网络的深度学习方法判定具体属于那种恶意软件,对于未知家族无法分类的,我们基于无监督聚类,识别大致分类。

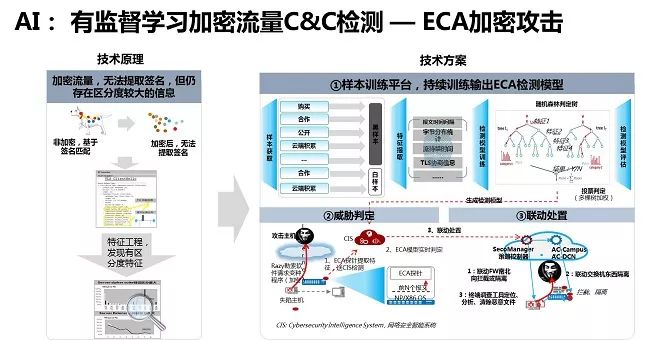

2)有监督学习检测加密流量攻击:黑客加密攻击将占70%,加密了之后你连之前能看清的狗(内容)、和它身上的胎记(签名)你都看不见了,导致基于签名的检测失效,但是他留下了一些具备区分度的微弱线索,这些线索具备一定的区分度,通过AI利用这些线索可以区分加密后的各种攻击行为。

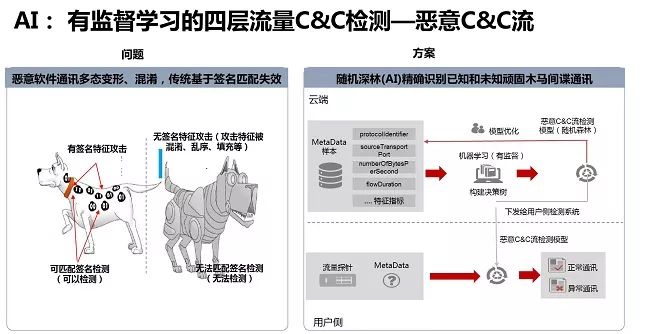

3)CIS有监督学习基于四层流量检测非加密的顽固黑客远控C&C通讯,攻击特征被混淆、乱序、填充等,导致基于签名无法检测,但是我们可以通过特征工程,大量学习黑白样本,机器自动输出检测模型,用于识别不同顽固木马间谍通讯行为。

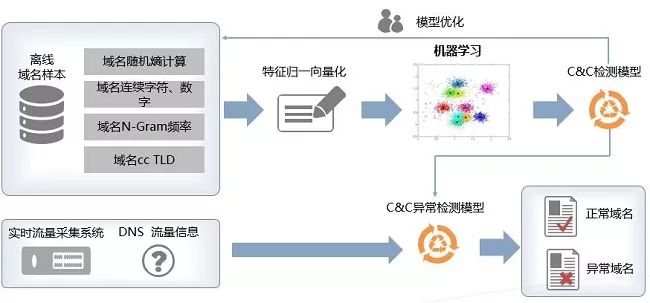

4)无监督学习DNS流量检测DGA恶意软件(域名生成算法 Domain Generation Algorithm)、C&C通讯,黑客采用固定IP、固定域名容易被防火墙拦截,所以采用机器动态域名生成算法来生成域名,用一个私有的随机字符串生成算法,按照日期或者其他随机种子(比如twitter头条),每天生成一些随机字符串域名然后用其中的一些当作C&C域名。在他们的bot malware里面也按照同样的算法尝试生成这些随机域名然后碰撞得到当天可用的C&C域名,大量随机域名做烟雾弹,导致基于情报或域名黑名单的拦截方式失效,我们通过分析DGA域名的特性,可以很多的识别DGA异常行为,现网不管是运营商城管道还是企业互联网出口,均发现大量的conficker、zeus等botnet类软件。

5)有监督学习webshell通讯流量检测WebShell后门通讯行为,WAF(Web应用防火墙)可以拦截常见WebShell,但WebShell脚本容易变形和混淆,突破WAF,通过分析海量的WebShell通讯样本,利用特征训练出检测模型,可以识别不同的WebShell后门通讯行为。

6)全网主动诱捕发现侵入黑客

重度交互蜜罐,通过部署一样的系统放置假数据模拟客户真实业务,成本非常高,设计定制交付困难,一般用于攻击预警、样本捕获做攻防分析,很难大规模应用到现网,华为利用Deception技术,利用网络对不存在资源做诱捕,发现可疑并将流量转向到中度交互,中度交互模拟Top协议中度交互,以去掉扫描器和员工不小心踩中,低成本、准确、全网大规模覆盖。

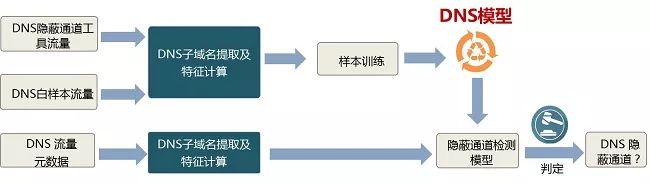

7)隐蔽通道检测,有监督学习DNS流量,检测DNS隐蔽通道,DNS 通道是隐蔽通道的一种,通过将其他协议封装在DNS协议中进行数据传输,黑客利用它实现诸如远程控制、文件传输等操作,绕过FW/IPS防御。我们通过分析海量样本DNS子域名提取及特征计算,通过样本训练输出检测模型。

8)威胁事件分钟级调查取证,利用PB级大数据离线分析和秒级智能检索能力,实现威胁可视化回溯、感染终端自动定位、Netflow/Metadata网络元数据/日志智能检索,辅助快速确认调查取证

9)网安协防:网络&安全设备可以做探针采集网络信息、可以作执行器拦截隔离威胁,实现SDSec全网安全协防,保护客户投资,获得高级安全体验。

10)全网安全威胁态势呈现,基于资产、漏洞、威胁呈现主要的风险和趋势,对外展示网络安全治理水平,对内指导企业投资决策。

四、达到的效果

该方案在金融行业应用效果显著,通过SDSec解决方案,可利用网络和安全设备作为探针和执行器,实现采集、分析、处置端到端闭环,分钟级精确发现并遏制0day、定向攻击、APT等高级威胁,通过构筑纵深防御体系,助力金融数字化转型。

在X银行后上线带来的主要价值总结:

1、未知威胁发现能力从无到有,发现时间从业界84天到几分钟:

a.每天发现1X+绕过FW/SWG/IPS传统防御的入侵流量,包括加密或变形的木马、间谍、勒索、挖矿通讯流量

b.每天发现2X+绕过SMG/终端杀毒软件的恶意文件,包括混淆变形的僵木儒、间谍、勒索软件等

c.发现针对1X起WebShell事件,含X起找马事件(webshell后门扫描)、 X起种马事件(上传Webshell文件)、X起用马事件(上传文件)

d.发现多起Ping/DNS隐蔽通道、多起内部扫描事件

2、威胁处置效率提升360倍:从2.5天缩短到10分钟

a.部署本系统前,需要手工分析威胁,并跟区域管理员联系处置

b.部署本系统后,网络侧发现问题后,通过情报确认,如情报无足够信息,可以自动下发取证终端获取感染文件行为分析,辅助判断威胁